Siber güvenlik dünyasının karmaşıklığını çözmek için tehdit ortamı, saldırı vektörleri ve güvenlik ihlallerine dair detaylı bir rehber.

Kendi deneyimlerim ve eklediğim bilgilerle bu konuya farklı bir bakış açısı kazandırmayı hedefliyorum.

Bir kuruluşun dijital dünyada sahip olduğu tüm varlıklar, bir saldırganın erişim sağlayabileceği giriş noktalarını temsil eder. Bunların tümü tehdit ortamı olarak adlandırılır. Tehdit ortamı, kuruluşun sadece sahip olduğu varlıklarla sınırlı değildir; aynı zamanda başkalarıyla paylaştığı veya dolaylı yoldan erişilebilir kaynakları da kapsar.

- E-posta hesapları: Kimlik avı saldırılarının başlıca hedefi.

- Sosyal medya hesapları: Şifrelerin ele geçirilmesi veya sahte hesaplarla erişim sağlanması.

- Mobil cihazlar: Kötü amaçlı uygulamalar veya sahte bağlantılarla tehlikeye açık.

- Bulut hizmetleri: Yanlış yapılandırma veya güvenlik açıkları nedeniyle sıkça hedef alınır.

- İnsanlar: Sosyal mühendislik saldırılarıyla manipüle edilerek sisteme erişim sağlanabilir.

Tehdit ortamını anlamak, bir kuruluşun savunma stratejilerini etkin bir şekilde geliştirebilmesi için kritik öneme sahiptir. Her zayıflık bir fırsattır ve saldırganlar bu fırsatları değerlendirir.

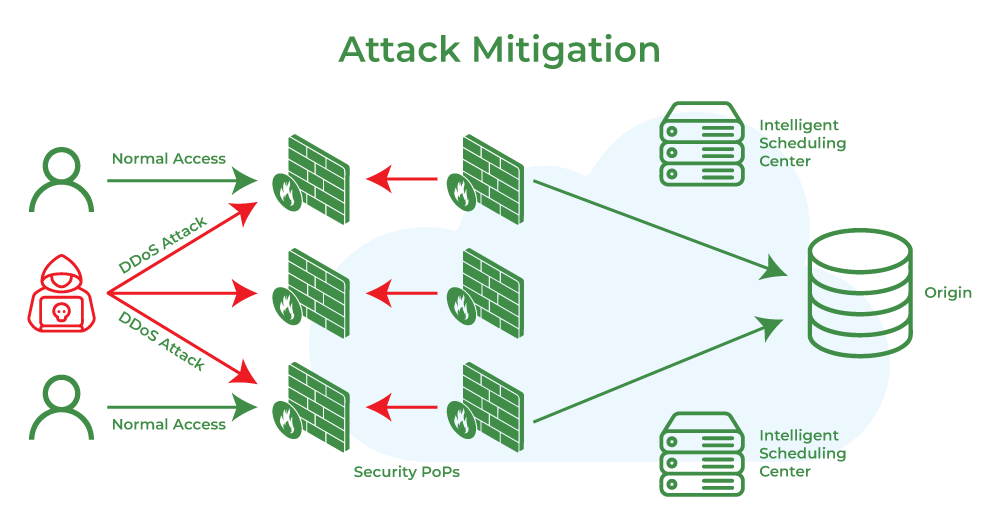

Saldırı vektörleri, siber suçluların bir sisteme erişim sağlamak için kullandığı yöntemlerdir. Bu yöntemler, cihazlara, ağlara veya verilere giriş yollarını temsil eder.

-

E-Posta (Phishing):

Kimlik avı (phishing) saldırılarında saldırganlar, kullanıcıyı kandırarak kötü amaçlı dosyalar indirmeye veya sahte bağlantılara tıklamaya yönlendirir.

🔑 Örnek: “Hesabınız tehlikede” başlıklı sahte e-postalar. -

Sosyal Medya:

Sosyal medya hesaplarını izlemek veya sahte profillerle insanları manipüle etmek sıkça kullanılan bir yöntemdir. -

Kablosuz Ağlar:

Güvenli olmayan ağlar, saldırganların kullanıcı cihazlarına erişim sağlamasına olanak tanır.

🌐 Örnek: Havaalanlarında veya kafelerdeki açık Wi-Fi ağları. -

Çıkarılabilir Medya:

USB sürücüleri veya depolama kartları gibi cihazlara kötü amaçlı yazılımlar yüklenebilir.

🛠️ Örnek: Ücretsiz hediye olarak verilen USB cihazları. -

Bulut Hizmetleri:

Yanlış yapılandırılmış bulut hesapları, saldırganların kaynaklara erişmesini kolaylaştırır. -

Insider Üyeler:

Çalışanlar, isteyerek veya istemeden saldırı vektörü olarak kullanılabilir.

Güvenlik ihlali, bir saldırganın bir sisteme, cihaza veya verilere yetkisiz erişim sağlaması durumudur. Bu ihlaller, kullanıcı hatalarından veya sistem açıklarından kaynaklanabilir.

-

Sosyal Mühendislik Saldırıları:

Kullanıcıların güvenini kazanarak sistemlere erişim sağlama.

💡 Örnek: Destek mühendisi gibi davranarak şifre talep etmek. -

Tarayıcı Saldırıları:

Kötü amaçlı web siteleri veya tarayıcı uzantılarıyla cihazlara sızma.

🖥️ Örnek: Tarayıcı ayarlarını değiştiren sahte eklentiler. -

Parola Saldırıları:

Parola kırma veya tahmin etme yöntemleriyle sisteme erişim sağlama.

🔑 Örnek: Deneme yanılma yoluyla şifre tahmin etmek. -

İçeriden Gelen Tehditler:

Çalışanların yetkilerini kötüye kullanarak sisteme zarar vermesi.

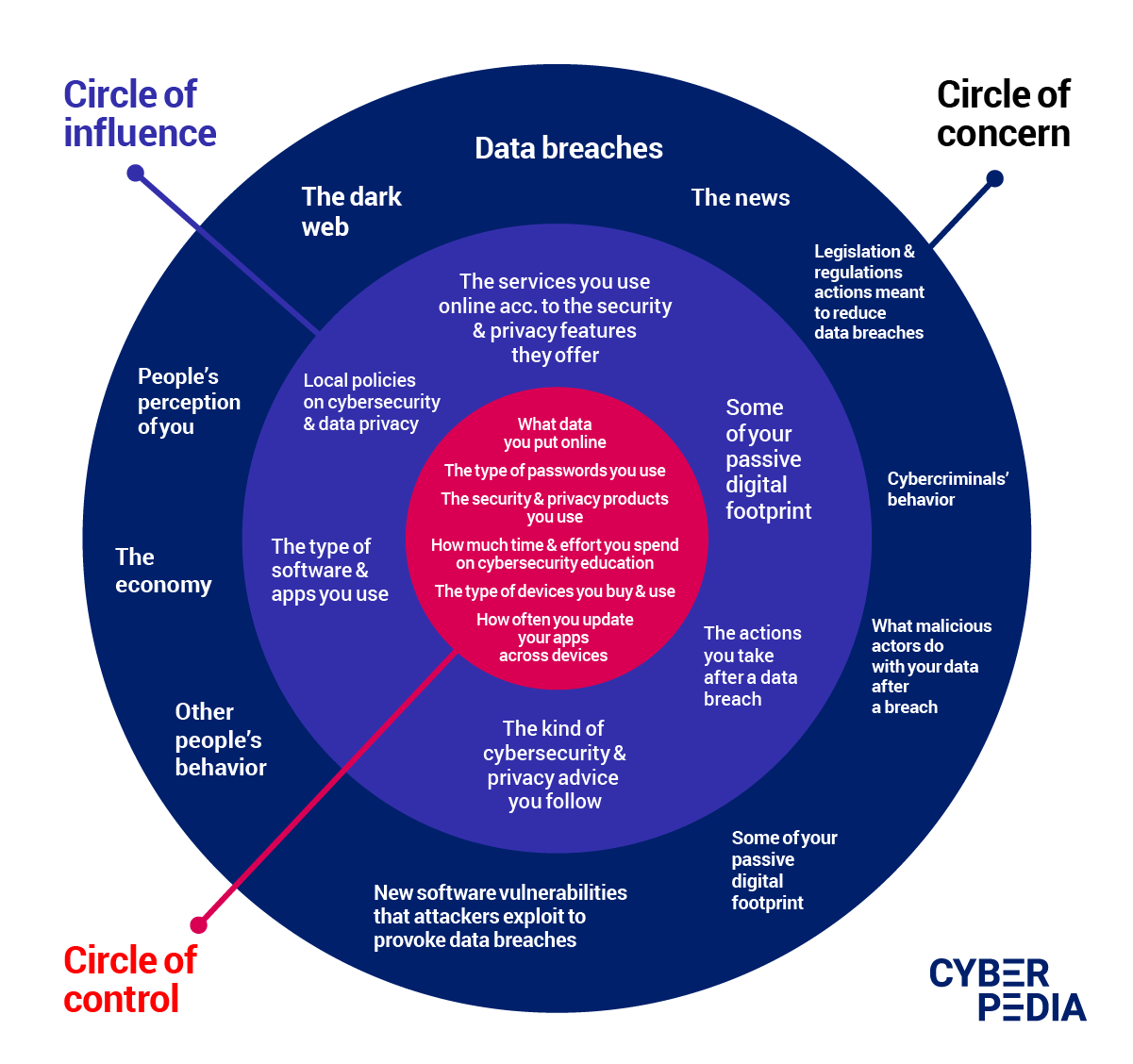

Bir saldırganın verileri çalması, manipüle etmesi veya ifşa etmesi durumu veri ihlali olarak adlandırılır. Veri ihlalleri, hem finansal hem de itibar kaybına yol açabilir.

- Fidye Talepleri: Verilerin şifrelenerek para karşılığında açılması.

- Bilgi İfşası: Çalınan bilgilerin halka açıklanması.

- Finansal Kayıplar: Çalınan bilgilerin dolandırıcılıkta kullanılması.

- Spam filtreleri kullanın.

- Bilinmeyen gönderenlerden gelen e-postaları açmayın.

- Çalışanları ve bireyleri saldırı yöntemleri hakkında bilinçlendirin.

- Şifreleri düzenli olarak değiştirin.

- Çok faktörlü kimlik doğrulama (MFA) kullanın.

- Yanlış yapılandırmaları önlemek için düzenli denetimler yapın.

- Erişim yetkilerini sınırlandırın.

- İnsan Faktörünü Hafife Almayın: Çoğu saldırı, insan hatasından kaynaklanır. Eğitim, savunmanın ilk hattıdır.

- Dijital İzlerinizi Takip Edin: Hangi bilgilerin internette dolaştığını düzenli olarak kontrol edin.

- Sürekli Güncellemeler: Yazılımlarınızı ve sistemlerinizi düzenli olarak güncel tutun.

Bir sonraki bölümde siber güvenlik araçlarını ve risk azaltma stratejilerini detaylıca inceleyeceğiz. 🚀